Password Pusher

Go Ahead. Email Another Password.

Go Ahead. Email Another Password.

Password Pusher is een beter alternatief voor het e-mailen van wachtwoorden.

Het e-mailen van wachtwoorden is per definitie onveilig. De grootste risico's zijn onder meer:

Dezelfde risico's blijven bestaan bij het verzenden van wachtwoorden via sms, WhatsApp, Telegram, Chat enz. De gegevens kunnen en zijn vaak eeuwigdurend en buiten uw controle.

Door Password Pusher te gebruiken, omzeil je dit allemaal.

Voor elk wachtwoord dat op Password Pusher is geplaatst, er wordt een unieke URL gegenereerd die alleen u kent. Aanvullend, wachtwoorden verlopen nadat een vooraf gedefinieerde reeks weergaven is bereikt of nadat de tijd is verstreken. Eenmaal verlopen, worden wachtwoorden ondubbelzinnig verwijderd.

Als dat interessant voor je klinkt, probeer het dan eens of bekijk de andere veelgestelde vragen hieronder.

En terecht. Alle goede beveiliging begint met een gezonde scepsis ten aanzien van alle betrokken componenten.

Password Pusher is een beter alternatief voor het e-mailen van wachtwoorden. Het voorkomt dat wachtwoorden voor altijd in e-mailarchieven blijven bestaan. Het bestaat niet als een allesomvattende beveiligingsoplossing.

Wachtwoord Pusher is open source zodat de bron openbaar kan worden beoordeeld en als alternatief intern in uw organisatie kan worden uitgevoerd.

Wachtwoorden worden ondubbelzinnig uit de database verwijderd zodra ze verlopen. Bovendien worden willekeurige URL-tokens direct gegenereerd en worden wachtwoorden zonder context gepost voor hun gebruik.

Een opmerking voor diegenen die geïnteresseerd zijn in extreme beveiliging: ik kan op geen enkele manier betrouwbaar bewijzen dat de opensource-code dezelfde is als die op pwpush.com (dit geldt in werkelijkheid voor alle sites). Het enige dat ik in dit opzicht kan bieden, is mijn publieke reputatie op Github, LinkedIn, Twitter en mijn blog. Als u zich hier zorgen over maakt, aarzel dan niet om de code door te nemen, eventuele vragen te stellen en in plaats daarvan te overwegen deze intern bij uw organisatie uit te voeren.

Absoluut. Wachtwoord Pusher heeft een aantal toepassingen en opdrachtregelhulpprogramma's (CLI) die communiceren met pwpush.com of privé-exemplaren uitvoeren. Push wachtwoorden vanuit de CLI, Slack, Alfred App en meer.

Zie onze Hulpmiddelen en Toepassingen pagina voor meer details.

Ja. Met behulp van de eerder genoemde tools integreren veel gebruikers en organisaties Wachtwoord Pusher in hun beveiligingsbeleid en -processen.

De Gereedschap pagina geeft een overzicht van de beschikbare bronnen om de veilige distributie van wachtwoorden te automatiseren.

Er zijn momenteel geen limieten en ik ben niet van plan er een toe te voegen. Om de stabiliteit van de site minimaal te garanderen, is Wachtwoord Pusher standaard geconfigureerd met een snelheidsbegrenzer.

Ja. Wij voorzien Docker containers en Installatie Instructies voor een breed scala aan platforms en diensten.

tldr; docker run -p 5100:5100 pglombardo/pwpush:latest

Password Pusher ondersteunt re-branding "out of the box", zodat u een aangepast logo en tekst kunt toevoegen en zelfs afbeeldingen in de applicatie kunt wijzigen.

De broncode is vrijgegeven onder de Apache 2.0-licentie en dat definieert vrijwel alle beperkingen. Er zijn nogal wat vernieuwde en opnieuw ontworpen kloonsites van Password Pusher en ik verwelkom ze allemaal.

Sommige organisaties zijn gebonden aan beveiligingsbeleid dat het gebruik van openbare diensten voor gevoelige informatie zoals wachtwoorden verbiedt. Er zijn zelfs organisaties die vereisen dat alle tools op privé-intranetten staan zonder toegang tot de buitenwereld.

Het is om deze redenen dat we gebruikers en organisaties de mogelijkheid bieden (en aanmoedigen) om privé-instanties uit te voeren wanneer dat nodig is.

Het uitvoeren van een privé-exemplaar van Pasword Pusher voor uw bedrijf of organisatie geeft u de gemoedsrust dat u precies weet welke code wordt uitgevoerd. U kunt het configureren en uitvoeren zoals u wilt.

Aan de andere kant, als uw instantie wordt gehackt, hebben kwaadwillende entiteiten nu een gericht woordenboek met wachtwoorden om accounts in uw organisatie brute force te forceren. Merk op dat dit beperkt zou zijn tot pushs die hun vervallimiet nog niet hebben bereikt.

In dit opzicht kan de openbare instantie op pwpush.com superieur zijn omdat deze alleen wachtwoorden bevat zonder identificerende informatie die gemengd is onder gebruikers van over de hele wereld.

De gebruiker moet de voor- en nadelen zorgvuldig afwegen en beslissen welke route voor hem het beste is. We ondersteunen beide strategieën graag.

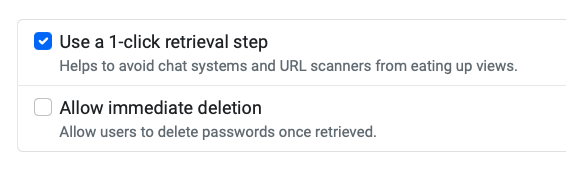

Sommige systems zoals email, firewalls en chat system hebben vaak een link scanner die onnodige een weergave kan gebruiken. Dit wordt gedaan voor de veiligheid of om simpelweg een "preview" voor chatsystemen te genereren.

Om dit te voorkomen, gebruikt u de 1-klik ophaalstapoptie bij het pushen van wachtwoorden. Dit vereist dat de gebruikers door een voorbereidende pagina klikken om weergaven van dergelijke scanners te beschermen.

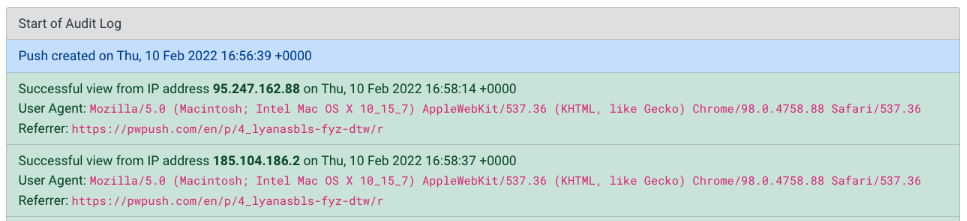

Als extra preventieve maatregel wordt er, als u een account aanmaakt, een auditlogboek verstrekt voor elke gemaakte push. Dit auditlogboek kan onthullen door wie en wanneer de push is bekeken.

Absoluut. Als je bronnen nodig hebt, zoals statistieken, afbeeldingen of iets anders, aarzel dan niet om contact met me op te nemen: pglombardo (at) pwpush.com.

Zeer waarschijnlijk. Ik hoor graag alle ideeën en feedback. Als je die hebt, stuur ze dan naar de Github repository en ik zal zo snel mogelijk reageren.

Dit is een opensource-project gemaakt uit liefde voor technologie en de wens om de veiligheid (en het dagelijkse leven) van de technische community te verbeteren.

Het levert geen geld op, maar het brengt wel hosting met zich mee die ongeveer $ 50 per maand kost voor pwpush.com. Deze worden al meer dan 10 jaar met plezier uit eigen zak betaald.

Als u geneigd bent om Password Pusher te steunen, kunt u zich aanmelden bij Digital Ocean met behulp van de onderstaande badge. Password Pusher krijgt een hostingtegoed voor de eerste $ 25 die u uitgeeft.

Voor andere manieren om Password Pusher te ondersteunen, zie ook "Wil je helpen?" sectie op de pagina "over". Dank u! ❤️