Password Pusher

Go Ahead. Email Another Password.

Go Ahead. Email Another Password.

पासवर्ड पुशर ईमेल करने वाले पासवर्ड के बेहतर विकल्प के रूप में मौजूद है।

पासवर्ड ईमेल करना स्वाभाविक रूप से असुरक्षित है। सबसे बड़े जोखिमों में शामिल हैं:

एसएमएस, व्हाट्सएप, टेलीग्राम, चैट आदि के माध्यम से पासवर्ड भेजते समय भी यही जोखिम बना रहता है... डेटा अक्सर स्थायी और आपके नियंत्रण से बाहर हो सकता है।

पासवर्ड पुशर का उपयोग करके, आप यह सब बायपास कर देते हैं।

पासवर्ड पुशर पर पोस्ट किए गए प्रत्येक पासवर्ड के लिए, एक अद्वितीय यूआरएल उत्पन्न होता है जिसे केवल आप ही जान पाएंगे. इसके अतिरिक्त, दृश्यों के पूर्वनिर्धारित सेट के हिट होने या समय बीत जाने के बाद पासवर्ड समाप्त हो जाते हैं। एक बार समाप्त हो जाने पर, पासवर्ड स्पष्ट रूप से हटा दिए जाते हैं।

यदि यह आपको दिलचस्प लगता है, तो इसे आज़माएं या नीचे अक्सर पूछे जाने वाले अन्य प्रश्न देखें।

और यह सही भी है. सभी अच्छी सुरक्षा सभी शामिल घटकों के स्वस्थ संदेह से शुरू होती है।

पासवर्ड पुशर ईमेल करने वाले पासवर्ड के बेहतर विकल्प के रूप में मौजूद है। यह ईमेल संग्रह में हमेशा के लिए पासवर्ड मौजूद रहने से बचाता है। यह संपूर्ण सुरक्षा समाधान के रूप में मौजूद नहीं है।

पासवर्ड पुशर ओपन-सोर्स है इसलिए स्रोत की सार्वजनिक रूप से समीक्षा की जा सकती है और वैकल्पिक रूप से इसे आपके संगठन में आंतरिक रूप से चलाया जा सकता है।

पासवर्ड समाप्त होने के बाद डेटाबेस से स्पष्ट रूप से हटा दिए जाते हैं। इसके अतिरिक्त, यादृच्छिक यूआरएल टोकन तुरंत उत्पन्न होते हैं और पासवर्ड उनके उपयोग के संदर्भ के बिना पोस्ट किए जाते हैं।

अत्यधिक सुरक्षा में रुचि रखने वालों के लिए एक नोट: ऐसा कोई तरीका नहीं है जिससे मैं विश्वसनीय रूप से साबित कर सकूं कि ओपनसोर्स कोड वही है जो pwpush.com पर चलता है (वास्तव में यह सभी साइटों के लिए सच है)। इस संबंध में मैं केवल अपनी सार्वजनिक प्रतिष्ठा ही बता सकता हूं Github, LinkedIn, Twitter और मेरा चिट्ठा. यदि यह आपके लिए चिंता का विषय है, तो बेझिझक कोड की समीक्षा करें, अपने कोई भी प्रश्न पोस्ट करें और इसके बजाय इसे अपने संगठन में आंतरिक रूप से चलाने पर विचार करें।

बिल्कुल। पासवर्ड पुशर में कई एप्लिकेशन और कमांड लाइन यूटिलिटीज (सीएलआई) हैं जो pwpush.com या निजी तौर पर चलने वाले इंस्टेंस के साथ इंटरफेस करते हैं। सीएलआई, स्लैक, अल्फ्रेड ऐप और अन्य से पासवर्ड पुश करें।

हमारा देखें उपकरण और अनुप्रयोग अधिक जानकारी के लिए पेज.

हाँ। पहले बताए गए टूल का उपयोग करके, कई उपयोगकर्ता और संगठन पासवर्ड पुशर को अपनी सुरक्षा नीतियों और प्रक्रियाओं में एकीकृत करते हैं।

The औजार पेज पासवर्ड के सुरक्षित वितरण को स्वचालित करने के लिए उपलब्ध संसाधनों की रूपरेखा बताता है।

वर्तमान में कोई सीमा नहीं है और मेरा कोई सीमा जोड़ने का कोई इरादा नहीं है। साइट की स्थिरता को न्यूनतम रूप से सुनिश्चित करने के लिए, पासवर्ड पुशर को डिफ़ॉल्ट रूप से दर सीमक के साथ कॉन्फ़िगर किया गया है।

हाँ। हम प्रदान डोकर कंटेनर और स्थापना निर्देश विभिन्न प्रकार के प्लेटफार्मों और सेवाओं के लिए।

tldr; docker run -p 5100:5100 pglombardo/pwpush:latest

पासवर्ड पुशर "आउट ऑफ द बॉक्स" री-ब्रांडिंग का समर्थन करता है, जिससे आप एप्लिकेशन में एक कस्टम लोगो, टेक्स्ट जोड़ सकते हैं और यहां तक कि छवियां भी बदल सकते हैं।

स्रोत कोड अपाचे 2.0 लाइसेंस के तहत जारी किया गया है और यह काफी हद तक किसी भी और सभी सीमाओं को परिभाषित करता है। पासवर्ड पुशर की कई रीब्रांडेड और पुन: डिज़ाइन की गई क्लोन साइटें हैं और मैं उन सभी का स्वागत करता हूं।

कुछ संगठन सुरक्षा नीतियों से बंधे हैं जो पासवर्ड जैसी संवेदनशील जानकारी के लिए सार्वजनिक सेवाओं के उपयोग पर रोक लगाते हैं। यहां तक कि ऐसे संगठन भी हैं जिनके लिए बाहरी दुनिया तक पहुंच के बिना सभी उपकरणों को निजी इंट्रानेट पर होना आवश्यक है।

इन्हीं कारणों से हम उपयोगकर्ताओं और संगठनों को जरूरत पड़ने पर निजी इंस्टेंस चलाने की क्षमता प्रदान करते हैं (और प्रोत्साहित करते हैं)।

आपकी कंपनी या संगठन के लिए पासवर्ड पुशर का एक निजी उदाहरण चलाने से आपको मानसिक शांति मिलती है कि आप जानते हैं कि वास्तव में कौन सा कोड चल रहा है। आप इसे अपनी इच्छानुसार कॉन्फ़िगर और चला सकते हैं।

दूसरी ओर, यदि आपका इंस्टेंस हैक हो जाता है और एन्क्रिप्शन टूट जाता है, तो दुर्भावनापूर्ण संस्थाओं के पास अब आपके संगठन में खातों पर दबाव डालने के लिए पासवर्ड का एक लक्षित शब्दकोश होता है। ध्यान दें कि यह उन पुश तक ही सीमित होगा जो अभी तक अपनी समाप्ति सीमा तक नहीं पहुंचे हैं।

इस संबंध में, pwpush.com पर सार्वजनिक उदाहरण इस मायने में बेहतर हो सकता है कि इसमें दुनिया भर के उपयोगकर्ताओं के बीच मिली-जुली जानकारी की पहचान किए बिना केवल पासवर्ड शामिल हैं।

उपयोगकर्ता को सावधानीपूर्वक पेशेवरों और विपक्षों का मूल्यांकन करना चाहिए और निर्णय लेना चाहिए कि कौन सा मार्ग उनके लिए सर्वोत्तम है। हम ख़ुशी से दोनों रणनीतियों का समर्थन करते हैं।

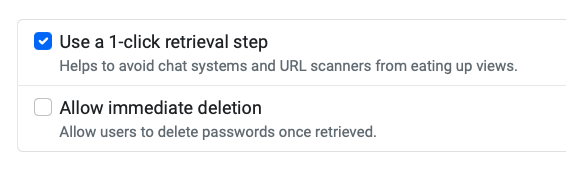

कुछ सिस्टम जैसे ईमेल, फ़ायरवॉल और चैट सिस्टम में अक्सर लिंक स्कैनर होते हैं जो व्यू को ख़त्म कर सकते हैं। यह सुरक्षा के लिए या केवल चैट सिस्टम के लिए "पूर्वावलोकन" उत्पन्न करने के लिए किया जाता है।

इसे रोकने के लिए, पासवर्ड दबाते समय 1-क्लिक पुनर्प्राप्ति चरण विकल्प का उपयोग करें। इसके लिए उपयोगकर्ताओं को ऐसे स्कैनर से दृश्यों की सुरक्षा के लिए प्रारंभिक पृष्ठ पर क्लिक करना होगा।

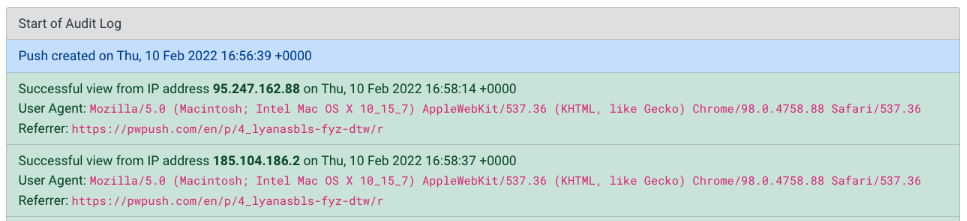

एक अतिरिक्त निवारक उपाय के रूप में, यदि आप एक खाता बनाते हैं, तो बनाए गए प्रत्येक पुश के लिए एक ऑडिट लॉग प्रदान किया जाता है। यह ऑडिट लॉग यह बता सकता है कि पुश को किसने और कब देखा था।

बिल्कुल। यदि आपको सांख्यिकी, ग्राफिक्स या किसी अन्य चीज़ जैसे किसी भी संसाधन की आवश्यकता है, तो मुझसे संपर्क करने में संकोच न करें: pglombardo pwpush.com पर।

बहुत संभावना है। मुझे सभी के विचार और प्रतिक्रिया सुनना अच्छा लगता है। यदि आपके पास कोई है, तो कृपया उन्हें जमा करें जीथब भंडार और मैं यथाशीघ्र उत्तर दूंगा.

यह एक ओपनसोर्स प्रोजेक्ट है जो प्रौद्योगिकी के प्रति प्रेम और तकनीकी समुदाय की सुरक्षा (और दैनिक जीवन) में सुधार करने की इच्छा से बना है।

यह कोई पैसा नहीं कमाता है लेकिन इसमें pwpush.com के लिए लगभग $50/माह की होस्टिंग का खर्च आता है। इन्हें 10 वर्षों से अधिक समय से मैंने अपनी जेब से खुशी-खुशी भुगतान किया है।

यदि आप पासवर्ड पुशर का समर्थन करने में इच्छुक हैं, तो आप नीचे दिए गए बैज का उपयोग करके डिजिटल महासागर में साइन अप कर सकते हैं। पासवर्ड पुशर को आपके द्वारा खर्च किए गए पहले $25 के लिए होस्टिंग क्रेडिट मिलेगा।

पासवर्ड पुशर का समर्थन करने के अन्य तरीकों के लिए, "मदद करना चाहते हैं?" भी देखें। अनुभाग इसके बारे में पृष्ठ पर. धन्यवाद! ❤️