Password Pusher

Go Ahead. Email Another Password.

Go Ahead. Email Another Password.

Password Pusher est une meilleure solution que l'envoi de mots de passe direct par email.

Envoyer un mot de passe par email est fondamentalement non sécurisé Les risques les plus importants sont:

Les mêmes risques sont présents lors de l'envoi de mots de passe par SMS, WhatsApp, Telegram, les outils de chat etc… Les données peuvent et sont souvent stockées et hors de votre contrôle.

En utilisant Password Pusher, vous contournez tout cela.

Pour chaque mot de passe publié sur Password Pusher, une URL unique est générée que vous êtes le seul à connaitre. De plus, les mots de passe expirent après un nombre de vues prédéfinies ou un temps écoulé Une fois expirés, les mots de passe sont supprimés définitivement.

Si cela vous semble intéressant, essayez-le ou consultez les autres questions de la FAQ, ci-dessous.

Bonne question. Toute bonne sécurité comment par un sain scepticisme vis à vis de tous les composants en jeu.

Password Pusher est une bien meilleure solution que l'envoi de mots de passe direct par email. Il évite la conservation des mots de passe dans les archives des mails. Ce n'est pas non plus une solution de sécurité universelle.

Password Pusher est open source le code source peut donc être étudié par tout le monde et peut également être exécuté en interne dans votre organisation.

Une fois expirés, les mots de passe sont supprimés définitivement de la base de données. De plus, les URLs privées sont générées aléatoirement à la volée et les mots de passe sont publiés sans information permettant de savoir comment les utiliser.

Une note pour ceux qui s'intéressent à un niveau de sécurité : il n'y a aucun moyen que je puisse vous prouver de manière sûre que le code en opensource est le même s'exécutant sur pwpush.com (c'est vrai pour tous les sites web) La seule chose que je peux donner par rapport à ça est ma réputation sur Github, LinkedIn, Twitter et mon blog. Si cela vous préoccupe, n'hésitez pas à examiner le code source, à poster toutes les questions que vous pourriez vous poser et à envisager plutôt de l'exécuter en interne dans votre organisation.

Absolument. Password Pusher dispose d'applications et d'utilitaires de ligne de commande (CLI) qui s'interfacent avec pwpush.com ou des instances privées. Vous pouvez publier les mots de passe depuis une CLI, depuis Slack, depuis l'application Alfred etc.

Consultez notre page Outils et applications pour plus d'informations.

Oui. À l'aide des outils précédemment cités, de nombreux utilisateurs et organisations intègrent Password Pusher dans leurs politiques et processus de sécurité.

La page Outils présente les ressources disponibles pour automatiser la distribution sécurisée des mots de passe.

Il n'y a pas de limites actuellement et je n'ai pas l'intention d'en ajouter. Pour assurer au minimum la stabilité du site, Password Pusher est configuré avec un limiteur de requêtes paramétré par défaut.

Oui. Nous mettons à disposition Containers Docker et Informations d'installation pour divers plateformes et services.

tldr ; docker run -p 5100:5100 pglombardo/pwpush:latest

Password Pusher supporte nativement le changement de marque, vous permettant d'ajouter un logo personnalisé, du texte et même de modifier des images dans l'application.

Le code source est publié sous la licence Apache 2.0 et cela définit à peu près toutes les limitations. Il existe de nombreux sites clones renommés et repensés de Password Pusher et je les accueille tous avec bienvenue.

Certaines organisations sont contraintes par des politiques de sécurité qui interdisent l'utilisation de services cloud pour des informations sensibles telles que les mots de passe. Il en existe même qui exigent que l'ensemble de leurs outils soient hébergées en intranet.

Ces pour ces raisons que nous donnons la possibilité aux utilisateurs et organisations d'avoir leur propre instance privée si besoin (et nous l'encourageons).

Exécuter une instance privée de Password Pusher pour votre entreprise ou organisation vous donne la tranquillité d'esprit de savoir exactement quel code vous faites tourner. Vous pouvez la configurer et l'exécuter comme vous le souhaitez.

D'un autre côté, si votre instance privée est hackée, les pirates disposeraient d'un dictionnaire ciblé de mots de passe pour attaquer en "brute force" votre organisation. Notez que cela se limiterait aux publications non expirées.

À cet égard, l'instance publique sur pwpush.com peut être supérieure dans la mesure où elle ne contient que des mots de passe sans informations d'identification mélangées entre utilisateurs du monde entier.

Pesez le pour et le contre et décidez ce qui est le mieux. Nous supportons les deux options.

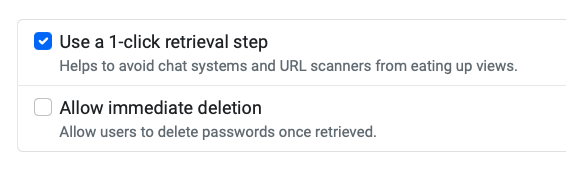

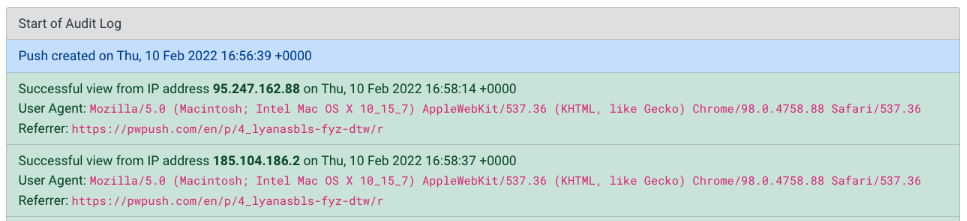

Des systèmes tels que la messagerie, les pare-feu et les systèmes de chat ou conversation en ligne ont souvent des analyseurs de liens qui peuvent consommer des vues. Ceci est fait pour des raisons de sécurité ou simplement pour générer un aperçu pour les outils de conversation ou chat en ligne.

Pour éviter ça, utilisez l'option d'étape de récupération en 1 clic lors de la transmission des mots de passe. Cela contraint les utilisateurs à cliquer sur une page intermédiaire pour préserver le nombre de vues des accès de ces outils d'analyse.

En mesure de prévention complémentaire, si vous créez un compte, un journal d'audit est fourni pour chaque secret partagé. Ce journal d'audit peut révéler par qui et quand la publication a été consultée.

Tout à fait. Si vous avez besoin de ressources telles que des statistiques, des graphiques ou autre, n'hésitez pas à me contacter : pglombardo at pwpush.com.

Sans doute. Je suis ouvert à toutes idées et commentaires. Si vous en avez une, merci de les soumettre au Dépôt Github et je vous répondrai aussi vite que possible.

C'est un projet open source fait d'amour pour la technologie et d'un désir d'améliorer la sécurité (et la vie quotidienne) de la communauté tech.

Cela ne rapporte pas d'argent, mais cela implique un coût d'hébergement d'environ 50 $ / mois pour le site pwpush.com. Ceux ci sont gracieusement payés de ma poche depuis plus de 10 ans.

Si vous êtes motivés pour soutenir Password Pusher, vous pouvez vous inscrire à Digital Ocean en utilisant le badge ci-dessous. Password Pusher recevra un crédit d'hébergement pour les premiers 25 $ que vous dépensez.

Pour trouver d'autres moyens de soutenir Password Pusher, consultez également la section "Vous voulez aider ?" sur la page à propos. Merci! ❤️